アプリケーションセキュリティ強化は次の経営の課題?知っておきたい「シフトレフト」、「Security by Design」や「DevSecOps」の概念とは?

【セミナーの概要】

ほとんどの攻撃はアプリケーションレイヤーに対してだが、アプリケーション開発では設計段階によるセキュリティ(Security by Design)と「DevSecOps」の継続ハードニングはまだ一般的ではない。それを変えよう!

今後のサイバーセキュリティの課題はアプリケーションセキュリティ強化だが、これらの普及促進のために分かりやすいストーリーは必要である。

そこでセキュリティ専門家ではないビジネス側、開発者、運用者を説得するには適切な最低限のストーリーの仕立てが必要ではないかと考える。プレゼンでは、「シフトレフト」、「Security by Design」と「DevSecOps」の概念を使用して、経営層のサポート、決断を促す説明しやすいストーリーを描く。

【セミナーの内容】

- 何故アプリケーションセキュリティは大切か?

- 事業体にとって、セキュリティのコストパフォーマンスは大切

- 伝統的な開発手法のご紹介

- アジャイル型開発手法と「DevOps」のご紹介

- セキュリティとリスクにも影響する各開発手法のスピードについて

- 目標はセキュリティ品質アップ!

- 「シフトレフト」でビジネス側を納得させる概念について

- アプリケーションセキュリティの品質実現のために、設計によるセキュリティ- (Security by Design)と「DevSecOps」の継続ハードニングのは不可欠

【講 師】ディパオロ・ロベルト

株式会社アクロセック、代表取締役

元 野村證券(東京)、Wholesale、ITセキュリティコンサルタント

元 クレディ・スイス(チューリッヒ)、EA、エンタプライズセキュリティアーキテクト

元 クレディ・スイス(チューリッヒ)、e-ビシネス、研究開発コンサルタント

【セミナーの対象者】

経営層のトップ・情報セキュリティ責任者・担当者・コンサルタント

(※セミナーは日本語で行います)

【お申し込みについて】

お申し込みはこちらです。

https://pipeline.doorkeeper.jp/events/66965

定員:25名

当日に名刺を2枚ご持参下さい。

なお、多くの方にお申込みいただいた場合、募集を締め切らせていただくことがありますので、予めご了承下さい。

日本における中小企業の情報セキュリティ対策と脆弱性

サイバー攻撃の攻撃対象は官公庁や大企業と見られがちです。確かにニュースなど報道を見るとそう感じるかもしれません。

しかし、攻撃者は直接官公庁や大企業といった攻撃対象にアクセスすることはあまりしません。これは、犯行の隠蔽のため、攻撃者とは無関係の脆弱性を持つコンピュータを踏み台にしてアクセスするためです。

IPA「2016年度 中小企業における情報セキュリティ対策に関する実態調査」

によると、日本の中小企業が運用するサーバがセキュリティ的に脆弱で、踏み台対象として狙われやすい可能性があるという結果となっていました。

そこで、日本の中小企業の情報セキュリティ対策の実際と、そこから見える脆弱性についてお話したいと思います。

■ 日本の中小企業のコンピュータ利用状況

IPA「2016年度 中小企業における情報セキュリティ対策に関する実態調査」によると、PCの利用は全中小企業の9割以上あり、ほぼ全ての中小企業でPCが利用されているといえます。一方、サーバは小規模企業でも3割、規模が大きくなるについて、6割、8割以上の企業がサーバを利用しているという結果でした。

次に、これらのコンピュータに対して、どのようなセキュリティ対策がなされているのでしょうか?またそこから見える脆弱性について考えます。

■ 日本の中小企業が抱える情報セキュリティ脆弱性

まず、セキュリティパッチ適用状況を見てみます。

PCについては、調査結果によると、「常に適用し、適用状況も把握している」という回答はほぼ4割、規模が大きくても5割程度の企業しかないという結果でした。

インターネットに公開されているサーバについては、規模に関係なく3割程度の企業が「ほぼ全サーバに適用している」と回答しています。その他の回答として、「アプリケーションに影響がないことを確認できたもののみを適用している」、「情報セキュリティ対策上重要なもののみを適用している」というのがあります。

この結果、PCやインターネットに公開されているサーバといった、最も脆弱性攻撃にさらされやすいコンピュータに対して、完全にはセキュリティパッチが適用されていないという状況であることがわかります。

セキュリティパッチを選定して適用する場合、抜け漏れなく適用できるためにはセキュリティパッチの選定のための詳細な情報を持っていないといけないですし、選定にも時間がかかるはずです。さらに、万一抜け漏れがあった際に攻撃を検知できる手段を持っている必要があります。

しかし、中小企業の現状としては、ここまで手が回っているとは考えられません。したがって、この場合もセキュリティパッチの適用は十分でないと考えます。

次に、セキュリティパッチ適用以外の脆弱性対策状況を見てみます。

IT対策投資は全体として100万円未満の企業が最も多く7割程度、外部業者への委託状況として、ウイルス対策、メールセキュリティを5割程の企業が利用しているという回答がありました。しかし、それ以外のサービスとなると著しく低い割合となっていました。

セキュリティに対する脅威の認識についてみると、コンピュータウイルスについては全体として6割以上が「十分と感じる」「どちらかといえば十分と感じる」と満足度が高いです。しかし、不正アクセス、情報漏えい、内部不正になる満足度が高い割合は5割程度、DoS攻撃、標的型攻撃になると4割程度と低くなっていました。

この結果、日本の中小企業では、ウイルス対策、メールセキュリティ対策に重点をおいていると考えられます。その他の対策については、まだ手が回っていないようです。

■ 日本の中小企業がこれから実施すべき対策

中小企業では、PCだけでなく、サーバの導入も進んでいます。しかし、IT投資の面で制約があり、現状は比較的安価で効果が見えやすいウイルス対策やメールセキュリティの利用度が高いです。しかし、その他の情報セキュリティに関する脅威への対策について、まだ着手できていないというのが現状です。

特にインターネットに公開するサーバを自社で運用するには、ウイルス対策だけでは不十分で、DoS攻撃、標的型攻撃などの脅威についても対策する必要があります。

このためにはWAFが最適ですが、アプライアンスやソフトウェアを準備するのは予算上適切ではないので、クラウド型WAFといった初期コストがかからず、比較的安価なサービスを利用するのが得策です。

また、ウイルス対策は、ウイルス対策ソフト・サービスベンダーが既知のウイルスしか対応できないことを理解しなければなりません。つまり未知のウイルスには対応できないので、いわゆる「ゼロデイ」攻撃には対応できないということです。

したがって、もし情報セキュリティに関する事故が発生した場合にどうするべきか、という策についても事前に打っておく必要があります。

■ 対策を確実に実施するには?

これら対策を実施するにあたり、中小企業の担当者レベルだけでは、今日の情報セキュリティの脅威に対して立ち向かうことは困難な状況です。この脅威に確実に対応するためには、継続的な情報セキュリティ専門会社のサポートが欠かせません。

しかし、情報セキュリティ専門会社のサポートとしては、多くの企業では年1回ないし四半期毎といった形での脆弱性検査を利用するといった利用が多いというのが現状です。

このような断続的なサポートの場合、被害の未然防止といった観点では、場合によっては手遅れになる可能性があります。したがって、継続的なサポートが欠かせません。

弊社では、特別なエージェントをインストールしたり、特別な権限を付与したりすることなく、全自動で継続的な脆弱性検査が実現できるサービスを提供しています。

また、業種によっては、ISO 27001/27002、SOX、PCI DSS、NSA、NIST、CISといった業界標準・国際標準の準拠が必要になりますが、これらの準拠検査も自動で実現できます。

これらの検査結果から、最優先で実施すべき施策を洗い出し、最適な予算で最大の効果をあげることができるようになります。

■ まとめ

① 日本の中小企業ではセキュリティパッチを適用しているPC・サーバは半分に満たない。

② 日本の中小企業のセキュリティ対策は、ウイルス対策、メールセキュリティ対策が一般的で、その他の脅威に対しては対策がとれていない。

③ 日本の中小企業では、インターネットに公開しているサーバに対して、ウイルス対策はしているが、それ以外の対策はできていない。

④ ゼロデイ攻撃があることを認識し、情報セキュリティに関するインシデントが発生した場合の対応方法の構築も必要。

⑤ セキュリティ対策に対して最適な予算で最大の効果をあげるには、セキュリティ専門会社のサポートが欠かせない。

PIPELINE Securityについて詳しくは、弊社のWebサイトを参照してください。

将来日本でのビットコイン、フィンテック、そしてデジタル通貨が何故とても恐ろしいのか。11の理由。

2013年5月16日木曜日夜、東京で私は中目黒のクライアントと一緒にビジネスディ

ナー(日本語でいう”接待”)に出席し、ビットコイン業界で最も力のある男、

マルク・カルプレス 氏の向かいに座りました。

私たちは技術について興味深い議論をし、素敵なリブアイステーキを楽しみ、何

本もあるボルドーワインのボトルは空になろうとしていました。

私は楽しい時を過ごし、彼の知性、野心、そしてこんな短い期間に彼のビットコ

インビジネスが繁栄したことに本当に感銘を受けました。

彼は既にオフィスとグローバルチームを何回も展開していたし、世界初のビット

コインカフェを開く計画を立てていて、複数の技術に様々な投資をしていました。

マルクとマウント・ゴックスのチームに会う前はビットコインに関する知識と経

験は限られていました。その後、私はWindowsのマイニングプリケーションを動か

していましたが、それは私のビットコイン採掘の日々の始まりであり終わりでも

ある数日間でした。

ちょうど数週間前、東京のデータセンターでフラッシュメモリのデータストレー

ジアレイクラスタを実装して、増大するマウント・ゴックスのビットコインオン

ライン取引サービスに必要なIOPSの軽減を提供したところでした。

ビットコイン取引はパフォーマンス上の問題に遭遇し、取引サービスは注文を履

行できないと、顧客から際限なく苦情を受けていました。

彼と一緒に夕食を食べてから数日立たずに、今では悪名高いマウント・ゴックス

のセキュリティ侵害について知り、マルクがテレビの画面で謝罪するところを見

ることとなりました。

私は妻に「ちょうど先日彼と一緒にディナーしていたよ!」と叫び、そして自然

にテレビのスクリーンショットを撮って友達とシェアしました。

2017年9月29日金曜日、日本の金融庁は仮想通貨交換業者として11社を認可したと

発表しました。また、17の事業者は継続審査中となっています。

世界の他の国々がICOの取引を阻止し、デジタル通貨取引を閉鎖する中、850,000

ビットコインと2,800万ドル近くの現金という大きな損失があった後に、いかにし

て日本はビットコイン取引をリードしていくのでしょうか?

私を誤解しないでください。私はブロックチェーン技術とデジタル通貨の将来を

強く信じています。私はいくつか個人投資をしており、2013年からこの技術をリ

サーチしています。これは日本が世界を変える技術でリードしていくための大き

な成果であり、明るい未来であると、私は信じています。

日本は停滞、腐敗、新しいイノベーションの不足に悩まされてきました。だから

といって、この大きな発表はとても恐ろしいものになるのでしょうか?

日本のサイバーセキュリティの意識、ポリシー、そしてほとんどの企業における

実装は実に恐ろしいものです。

ちょうど先日、私は大規模な製造会社を訪問し、サイバーセキュリティの実装と

ポリシーについて話し合いました。

彼らは重大なセキュリティ侵害を抱えていて、損害の範囲や侵入者がどれだけ深

いところに到達したかについて全く知らなかったことを思い知らされました。

これについて私は彼らに何を計画しているか尋ねたところ、次のように答えまし

た。

「私たちにはセキュリティのための追加予算はなく、来年の計画に追加しようと

している」

日本の大手製造企業のIT責任者は、2年前にActive Directoryのデータ全体が盗ま

れたことを数日前に発見しましたが、実際の損害の範囲の当たりがつかず、実際

にそれについて何かを行うための予算はありませんでした。

ここでの主な懸念事項は、他のシステムや場合によっては外部のクライアントに

潜在的なもっと多くの侵害があることです。

最高経営責任者から一般社員までにわたるセキュリティ意識は、日本では驚くほ

ど低く、非公式な「聞かざる、見ざる、言わざる」ポリシーが典型的に見られま

す。

セキュリティは、他国ではビジネス戦略として重要であり、企業生命に不可欠で、

ビジネスの中核であることを考慮した追加のコスト、または有益なコストとも

考えられています。

確かに、私は日本がより多くのセキュリティ意識を構築し、専門家を養成し、セ

キュリティレベルを向上させる努力に集中していると多くの報告書で見てきまし

たが、来る東京2020オリンピックに関してはごまかしのように見えます。

では、ビットコインに戻りましょう。

日本において11の仮想通貨交換業者が許認可されたことは驚くべきこと、そして

素晴らしいことでしょうか?

まあ、一概には言えませんが。

日本の仮想通貨交換業者のサイバーセキュリティに関する規制は明確に規定され

ておらず、さらに重要なことには、詐欺、放置、損害に対する予期しない影響に

対して、私の意見としては不十分であるということです。

日本の金融庁(FSA)が提供するガイドライン(仮想通貨交換業)は、記録が非常

に脆弱で、潜在的に人命を傷つける可能性があることから、セキュリティポリシ

ーの定義に対してもっと多くを盛り込むべきです。

日本政府によって認可されたこれらの仮想通貨交換業者が個人記録を維持し、デ

ータを交換し始め、最も重要なことには世界中の人々からリアルマネーを処理す

ることとなると、多くの懸念があります。

通信技術に対応するための銀行法に関する文書には、私が興味深いと思ったこと

もいくつか書かれています。

「資金決済法の既存の罰則規定は、仮想通貨交換御者にも適用される(107条から

109条、112条から117条)。罪の主な内容と罰金は次のとおり。

三年以下の懲役若しくは三百万円以下の罰金に処し、又はこれを併科する。(第

107条)」

基本的には罰金は最大3万ドル、懲役は3年、または悪質であればその両方という

のは、もし100万ドル相当のデジタル通貨を世界中から賄っているならば、かなり

軽いと思われます。

確かに、明確な動機を持つ個人には刑事罰がかかる可能性がありますが、果たし

て、十分なセキュリティ対策を実装せず、ハッキングされた場合はどうなるので

しょうか?

サイバーセキュリティリスクとセキュリティ実装ガイドラインについて

このガイドラインでは、アンチウイルス保護ソリューション、IPS/IDS、DDoS、お

よび管理のためのセキュリティ意識トレーニングといった基本的なセキュリティ

訓練について記述していますが、仮想通貨交換業者が実行しなければならない適

切なセキュリティフレームワークに関するガイダンスは不足しており、「デュ

ー・デリジェンス(Due Diligence)」の意味は単純に日本語には存在していませ

ん。

誤った行為に対する罰金や罰則は単に冗談であり、真剣に受け入れることはでき

ません。そして、ガイドラインはセキュリティ用語を含む文が基本的にほとんど

ありません。

ハッカー、ボット、マルウェア、ランサムウェア、ウイルス、DDoS攻撃、データ

漏洩、そして最も重要な「人的要因」といった、際限の無い様々なサイバーセキ

ュリティに対して、適切かつ現実的なセキュリティポリシーを実装するために、

仮想通貨交換業者には、より多くのお金がかかると想定されます。

仮想通貨交換業者のセキュリティ実装は厳格なガイドラインと罰則無しにでも計

画することはできるでしょうから、なぜ彼らは真剣に受け止めるでしょうか?

取引はどのくらい安全ですか?

脆弱性評価を行っていますか?

社員はソーシャルエンジニアリングを見極める適切なトレーニングを受けていま

すか?

フィッシングテクニックは?

疑わしい活動を見つけた場合の対応方法は?

開発がオフショアで行われたら?

投資家を安全にするには?

~ A chain is only as strong as its weakest link. ~

くさりは一番弱いところ以上には強くなれない。

日本は島(日本人はよくガラパゴスと呼ぶ)というかなりアクセスしにくい自然

の防御、人々の全般的な優しさ、信頼の文化の恩恵を受けてきました。

現在、様々な国がインターネット経由で際限なくアクセスしており、様々なセキ

ュリティリスクから仮想通貨交換業者を保護するためには、日本国内のデジタル

通貨取引を強化する必要があります。

デジタル通貨取引に対する攻撃が大幅に増加しており、日本がさらなる凋落を見

る前に、日本、金融庁と、仮想通貨交換業者が一歩踏み出し、行動し、実施し、

サイバーセキュリティをリードするときです。

著者: 渡辺 アラン

来年5月施行 欧州一般データ保護規則(GDPR)とは?日本企業への影響?26億円の課徴金? - PIPELINE Securityの無料セキュリティセミナー

カード情報非保持、PCI DSS準拠、改正割販法、クレジット取引セキュリティ対策協議会の実行計画

【セミナーの概要】

2018年5月25日に欧州一般データ保護規則(General Data Protection Regulation: GDPR)が施行される。域外適用を全面的に導入したため、欧州に拠点を有していない世界中の企業を(日本企業を含め)その網にかけようとする野心的な取り組みであることはあまり日本では知られていないようだ。2012年に提案され、2016年春に欧州連合理事会と欧州議会で合意されたという流れから、早くから対応に取り組んだ企業が多かったが、それでも、今、欧州では対応が間に合わない状態になっている。一方、日本では、自社がこの規則の適応範囲内かどうかも把握していない状態ではないだろうか。

【セミナーの内容】

・GDPRの歴史的背景と概要

・適応範囲

・課徴金

・強化された個人データ保護

【会期】2017年11月8日(水) 18:30〜20:00(受付開始18:15)

【会場】〒103-0014 東京都中央区日本橋蛎殻町1丁目35−8 グレインズビル 1F

※地下鉄半蔵門線「水天宮前」駅から徒歩1分、都営浅草線・地下鉄日比谷線「人形町」駅から徒歩5分

入場はグレインズビルの正面入口にてお願い致します。

【講 師】五十嵐 秀子, CISM, CRISC, CISSP, CISA

PIPELINE Securityセキュリティアドバイザー

元HSBC情報セキュリティ・リスク管理者

元国際連合データセンター管理者

【セミナーの対象者】

・情報セキュリティ責任者・担当者・コンサルタント

【お申し込みについて】

お申し込みはこちらです。

来年5月施行 欧州一般データ保護規則(GDPR)とは?日本企業への影響?26億円の課徴金? - PIPELINE - 東京サイバーセキュリティセンター | Doorkeeper

定員:25名

当日に名刺を2枚ご持参下さい。

申し込み期間:11月8日までにお申し込みください。

なお、多くの方にお申込みいただいた場合、募集を締め切らせていただくことが

ありますので、予めご了承下さい。

※上記セミナーに関するお問い合わせ先

PIPELINE Security株式会社

東京都中央区日本橋蛎殻町1丁目35−8 グレインズビル 1F

TEL: 03-4405-5766

E-mail: marketing@pipelinesecurity.jp

PIPELINE Security@Security Days2017 (FALL), Tokyo

PIPELINE Securityは2017年のSecurityDaysに展示致します。

皆さん、是非ブース4−03にお越しくださいますようお願い申し上げます。

お待ちしております!

【東京】2017年9月27日(水)〜29日(金)9:15〜17:15

JPタワーホール&カンファレス(JPタワー・KITTE4F)

PIPELINE Securityがスポンサーのセッションもあります。

皆さまにはご拝聴くださいますよう、よろしくお願いし上げます。

【セッション概要】

「DDoS攻撃に対する防御の秘策~ロシアンハッカーの頭の中を徹底研究~」

サイバー攻撃等は、今に始まったことでは無いですが、近年の攻撃は、より攻撃頻度や複雑さ、規模などの観点でより高度化しております。

本セッションでは、ロシアの主要なセキュリティサービスプロバイダーのセキュリティ専門家による、DDoS攻撃の歴史、全世界の統計情報、

ハッカーの視点からの攻撃、そして最も重要な防御方法をお伝えします。

【会場】RoomC(C2-08)

【日時】2017年9月28日(木)15:10〜15:50

【講師】

PIPELINE Security(株)

渡辺アラン

マネージング・ディレクター

PIPELINE Security(株)

五十嵐秀子

セキュリティ・アドバイザー

【お申し込みについて】

お申し込みはこちら:https://reg.f2ff.jp/public/application/add/597?lang=ja#tokyo2

イベントサイト:http://www.f2ff.jp/secd/2017/fall/

PIPELINE Securityの無料セキュリティセミナー! 「クレジットカード取引におけるセキュリティ対策」

「クレジットカード取引におけるセキュリティ対策

~カード情報非保持、PCI DSS準拠、改正割販法、クレジット取引セキュリティ対策協議会の実行計画~」

【セミナーの概要】

2020年東京オリンピックに向け、経済産業省は「世界で最もクレジットカードが使いやすい安心・安全な国 日本」の実現のための活動を推進しています。その中でカード情報を保護するための基準であるPCI DSSが注目を集めています。このセミナーでは PCI DSSとそれと取り巻く法整備、加盟店が対応すべきセキュリティ対策について解説します。

【セミナーの内容】

・PCI DSSの概要とその目的

・クレジット取引セキュリティ対策協議会の実行計画とPCI DSS

・改正割販法とPCI DSS

・加盟店の対応方法

【会期】2017年9月8日(金) 16:00〜17:30(受付開始15:45)

【会場】〒103-0014 東京都中央区日本橋蛎殻町1丁目35−8 グレインズビル 1F

※地下鉄半蔵門線「水天宮前」駅から徒歩1分、都営浅草線・地下鉄日比谷線「人形町」駅から徒歩5分

【講 師】有本 浩 情報セキュリティコンサルタント・CISA、CISSP、RISS

【セミナーの対象者】

・クレジットカード情報を扱う加盟店:クレジットカード情報の取扱いはないが、情報セキュリティ対策に悩んでいる企業の経営者・担当者

【お申し込みについて】

定員:25名

申し込み期間:9月7日までにお申し込みください。

お申込みはこちらまで↓

なお、多くの方にお申込みいただいた場合、募集を締め切らせていただくことが

ありますので、予めご了承下さい。

※上記セミナーに関するお問い合わせ先

PIPELINE Security株式会社

東京都中央区日本橋蛎殻町1丁目35−8 グレインズビル 1F

TEL: 03-4405-5766

E-mail: marketing@pipelinesecurity.jp

膨れ上がるサイバー攻撃の被害額 -食い止めることはできるのか?- PIPELINE@Interop2017

昨今、パーソナルバンキングから行政のインフラにいたるまでインターネットを使用しない日常生活は考えられなくなってきています。

したがって、サイバー犯罪者にとってもサイバースペースは非常に魅力の多い場所となりました。

日本のサイバーセキュリティープロバイダーであるPIPELINEは、常に意識を高め、自ら教育を行い、サイバーセキュリティーソリューションを日本企業に導入し続けています。

PIPELINEは、6月7日〜6月9日の3日で行われた首都圏における、ネットワーク・インフラストラクチャー技術、製品、またそれらを用いたセキュリティソリューションサービスについての展示会に参加し、レノボ・ジャパンと共同で、マルチ・アンチマルウェア・エンジンとデータサニタイズというサイバーセキュリティーソリューションの1つを紹介しました。

多くの企業はサイバー攻撃の被害がビジネスに与える影響を実際にまだ理解していません。

今までに起こったいくつかのサイバーセキュリティインシデントを見てみましょう。

ソニーがサイバー攻撃を受け、1億以上のアカウントのデータの流出

何千万人ものユーザーのクレジットカードやデビットカードのデータを含む個人情報が、まだ未知の攻撃者グループによって盗まれました。 被害額は180億円に及んだと言われ、おそらく最もコストのかかったサイバーハックだったかもしれません。

シティグループ銀行への攻撃

サイバー犯罪者がオンラインシステムの脆弱性を狙って、20万人以上の顧客の名前、連絡先の詳細、口座番号などの情報を奪い、被害額は3億円に及びました。

TESCO銀行の顧客に対する攻撃

2016年11月、TESCO銀行の顧客情報がハッカーによって奪われました。

約40,000もの顧客の口座から心当たりのない取引が見受けられ、そのうち20,000件から現金が引き出されていました。

TESCO銀行はさらなる調査が終了するまで、すべてのオンライン取引を中断し、3億6千万円の損失となりました。

日本における大規模な現金強盗事件

2016年5月には、日本の16都道府県やその他の都道府県に銀行カードを含む大規模なATM窃盗事件が発生しました。 2.5時間以内に、犯罪者は14,000のコンビニエンスストアでATMから計約14億円を引き出しました。犯罪者は南アフリカの銀行から盗まれたデータに基づいて偽造カードを使用しました。

「WannaCry」ランサムウェアの攻撃

世界最大規模のサイバー攻撃です。少なくとも150カ国が襲撃され、30万台のマシンが感染されました。これにより攻撃者に1千万円以上の利益がもたらされたのですが、ビジネスが継続不可能になったことによる被害は、はるかに大きなものでした。

ほとんどの企業の知らないうちに、攻撃されていたり、データが漏洩しています。

PIPELINEの役割は、世界中の最も革新的で最先端技術を日本のビジネスに導入して、最高の保護を保証することです。

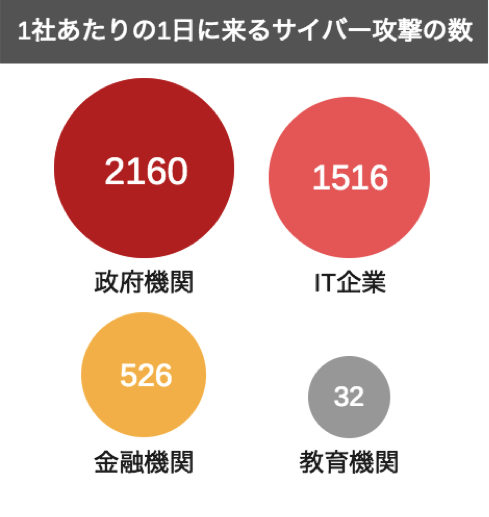

Positive Technologiesの統計によると、1日あたり平均のサイバー攻撃数は以下の通りです。

政府機関は2160回、IT企業は1516回、金融機関は528件、教育機関は32件の攻撃を受けています。

提供: Positive Technologies社

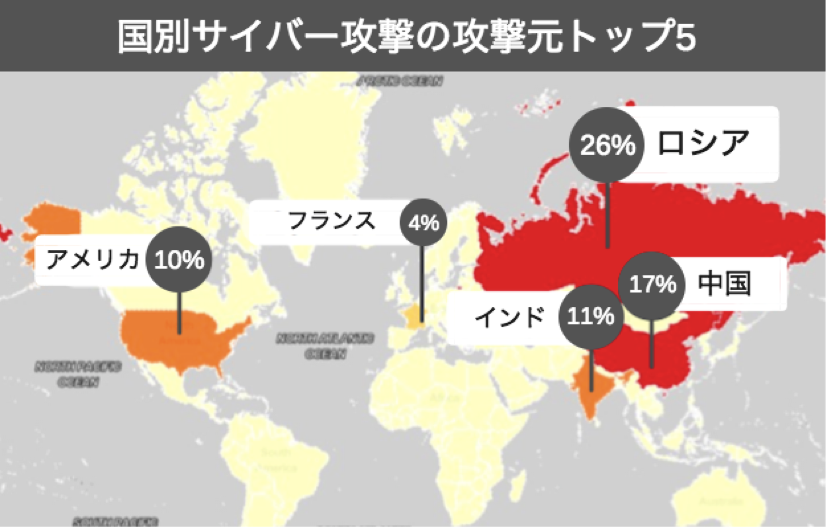

サイバー攻撃の大部分は、以下の国から行われています。

ロシア - 26%、中国 - 17%、インド - 11%、米国 - 10%、フランス - 4%になります。

提供: Positive Technologies社

適切で継続的なセキュリティ対策と外部の専門家の支援により、被害状況を管理し、

サイバー侵害とその結果から通常のビジネスを回復することが可能です。

サイバーセキュリティ対策について詳しくは弊社のサイトをご覧ください。